STORMBREW

Programmes Avant 1978

Depuis 1978

Depuis 2001

Depuis 2007

Bases de données, outils, etc.

Collaboration avec le GCHQ Lois

Poursuites

Divers

|

modifier

STORMBREW est un programme clandestin de surveillance de l'Internet de la National Security Agency (NSA). Le budget pour l'année fiscale 2013 de STORMBREW est de 46,06 millions US$[1], révélé la même année à la suite de fuites du lanceur d'alerte Edward Snowden.

Portée

Le programme est mené en collaboration avec un « partenaire corporatif essentiel » (key corporate partner), qui a été révélé en par le Washington Post — qui cite l'historien de la NSA Matthew Aid — comme étant Verizon[2]. Cette révélation a été confirmée dans un rapport conjoint de Pro Publica et The New York Times en [3].

STORMBREW chapeaute dans les faits plusieurs autres programmes de surveillance des télécommunications. Pour y parvenir, il utilise le programme Upstream collection, c'est-à-dire qu'il recueille les données directement de la dorsale Internet. Le partenaire des télécommunications filtre dans un premier temps les communications ; le facteur prioritaire étant une origine ou une destination étrangère aux États-Unis. Par la suite, la NSA applique des « sélecteurs forts » (strong selectors) sur la copie des données reçues ; les sélecteurs sont par exemple les numéros de téléphone, les adresses de courriel ou les adresses IP de personnes et d'organisations ciblées[4]

Un diagramme produit par la NSA permet de conclure que la cueillette est entièrement réalisée aux États-Unis. Le partenaire corporatif transmet des informations depuis ses serveurs à Washington, en Californie, au Texas, en Florida, dans la région de la ville New York, en Virginie et en Pennsylvanie[5],[6],[7].

STORMBREW comprend ces SIGAD :

| Désignation | Nom de code | Autorité légaleVoir note | Cibles principales | Type d'information recueillie | Remarques |

|---|---|---|---|---|---|

| US-3140 (PDDG:TM) | MADCAPOCELOT | Executive Order 12333 | La Russie même et le terrorisme en Europe | DNI et métadonnées grâce à XKeyscore, Pinwale et MARINA | |

| US-983 (PDDG:FL) | STORMBREW | Mondial |

| « Partenaire corporatif essentiel ayant accès aux câbles internationaux, aux routers et aux commutateurs »[trad 1] |

Note : les SIGAD qui ne sont pas identifiés sont vraisemblablement opérés sous l'autorité légale accordée par la Section 702 du FISA Amendments Act (FAA).

Glossaire

- DNI : Digital Network Intelligence (réseau de renseignement numérique)[8]

- DNR : Dial Number Recognition (reconnaissance des numéros composés)[8]

- MARINA: une base de données des métadonnée de l'Internet[9],[10]

- Timing advances : (inconnu).

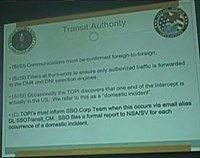

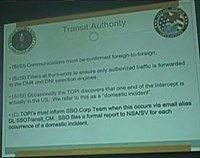

- Transit Authority : une autorité légale qui affirme que les communications qui transitent par les États-Unis peuvent être étudiées, à la condition que les deux extrémités se trouvent hors du pays.

Diaporamas sur STORMBREW et Upstream Collection

-

Upstream : carte des câbles internationaux

Upstream : carte des câbles internationaux -

Upstream : Transit Authority

Upstream : Transit Authority -

Upstream : carte du Transit Authority

Upstream : carte du Transit Authority -

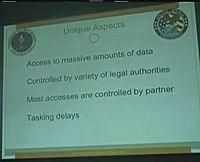

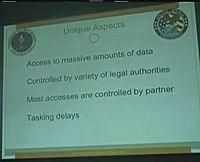

Upstream : aspects distinctifs

Upstream : aspects distinctifs -

Upstream : portfolio corporatif

Upstream : portfolio corporatif -

STORMBREW : SIGAD STORMBREW

STORMBREW : SIGAD STORMBREW -

STORMBREW: carte du SIGAD STORMBREW

STORMBREW: carte du SIGAD STORMBREW -

STORMBREW : MADCAPOCELOT

STORMBREW : MADCAPOCELOT

Notes et références

(en) Cet article est partiellement ou en totalité issu de la page de Wikipédia en anglais intitulée « STORMBREW » (voir la liste des auteurs).

Citations originales

- ↑ (en) « Key corporate partner with access to international cables, routers, and switches »

Références

- ↑ Craig Timberg and Barton Gellman, « NSA paying U.S. companies for access to communications networks », The Washington Post, (lire en ligne, consulté le )

- ↑ Heil,Emily, « What's the deal with NSA's operation names? », The Washington Post, (lire en ligne, consulté le )

- ↑

- (en) « AT&T Helped U.S. Spy on Internet on a Vast Scale », New York Times, (lire en ligne)

- (en) « NSA Spying Relies on AT&T’s ‘Extreme Willingness to Help’ », Pro Publica,

- ↑ (en) Siobhan Gorman et Jennifer Valentino-DeVries, « NSA Surveillance Programs Cover 75% of Internet Traffic Transiting U.S. », Wall Street Journal, (lire en ligne)

- ↑ Gallagher, Ryan, « New Snowden Documents Show NSA Deemed Google Networks a "Target" », Slate, (lire en ligne, consulté le )

- ↑ « NSA Documents Show United States Spied Brazilian Oil Giant », Globo.com, (lire en ligne, consulté le )

- ↑ Staff, « NSA Slides Explain the PRISM Data-Collection Program », The Washington Post, (lire en ligne, consulté le )

- ↑ a et b Kevin Drum, « Map of the Day: Who the NSA Listens To » [archive du ], Mother Jones, (consulté le )

- ↑ Ellen Nakashima, « Newly declassified documents on phone records program released » [archive du ], The Washington Post, (consulté le )

- ↑ Barton Gellman, « U.S. surveillance architecture includes collection of revealing Internet, phone metadata » [archive du ], The Washington Post, (consulté le )

v · m | |||||||||

|---|---|---|---|---|---|---|---|---|---|

| Cadre |

| ||||||||

| Missions | |||||||||

| Installations |

| ||||||||

| Services |

| ||||||||

| Renseignement | |||||||||

| Sécurité | |||||||||

| Événements |

| ||||||||

| Fuites/Lanceurs d'alerte |

| ||||||||

| Partenaires |

| ||||||||

Portail du renseignement

Portail du renseignement  Portail des États-Unis

Portail des États-Unis